IPsec

IPsec

기밀성 : 전송되는 데이터를 암호화

무결성 : 데이터 전송 중 변경 X

인증 : 데이터의 출처를 인증

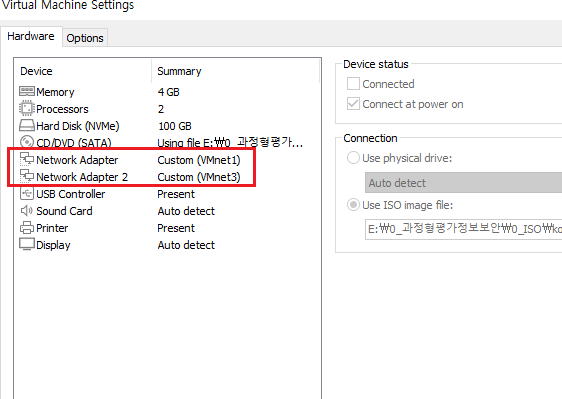

win100에서 로키리눅스인 vmnet3 추가

서버 관리자에서 역할 및 기능 추가

서버 역할에서 원격 액세스 체크

(win200랑 연결하기 위함)

역할 서비스에서 라우팅 체크

(윈도우win와 통신이 됨)

기능 설치 완료

win100에서 vmnet1(외부망)

ip, netmask, gateway, dns 설정

처음에 추가한 vmnet3에는

로키리눅스의 gateway(내부망) 설정

(로키리눅스가 서버를 통해서 통신하기 때문에, gateway 주소로 설정)

윈도우 관리도구 → 라우팅 및 원격 액세스

win100 액세스를 실행, 사용자 지정 구성 체크

위에서 서버를 설정했으면 여기서는

라우팅을 체크하여 서버를 활성화

vmnet1(외부망), vmnet3(내부망) 연결됨

win200에도 칼리리눅스인 vmnet4 추가

win200에서 vmnet2(외부망)

ip, netmask, gateway, dns 설정

처음에 추가한 vmnet4에는

칼리리눅스의 gateway(내부망) 설정

(칼리리눅스가 서버를 통해서 통신하기 때문에, gateway 주소로 설정)

win100에서 했던 것 처럼

LAN 라우팅 체크하여 서버를 활성화

vmnet1(외부망), vmnet3(내부망) 연결됨

win100에서 win200으로 핑체크

(외부망끼리 통신)

외부망에서 통신을 할 때,

로키리눅스에서 wireshark를 확인해보면

gateway를 거칠 때는 icmp이지만

빠져 나갈 때는 ESP(암호화)가 되어 전송됨

(내부망은 icmp)

1번에는 10.10.10.1 ~ 10.10.10.254 범위 내의

IP를 가진 컴퓨터들을 해당 네트워크에 속함

2번에는 100.100.100.100(네트워크 대표 주소)

이 IP를 통해 IPsec 터널을 형성

10.10.10.0/24를 외부 네트워크와 연결

즉, 10번대는 100번대를 통해 터널을 이용

3번에는 win200의 네트워크 대표 주소

(이 IP를 통해 끝점 1과 통신)

즉, 20번대는 200번대를 통해 터널을 이용

4번에는 20.20.20.1 ~ 20.20.20.254 범위 내의

IP를 가진 컴퓨터들을 해당 네트워크에 속함

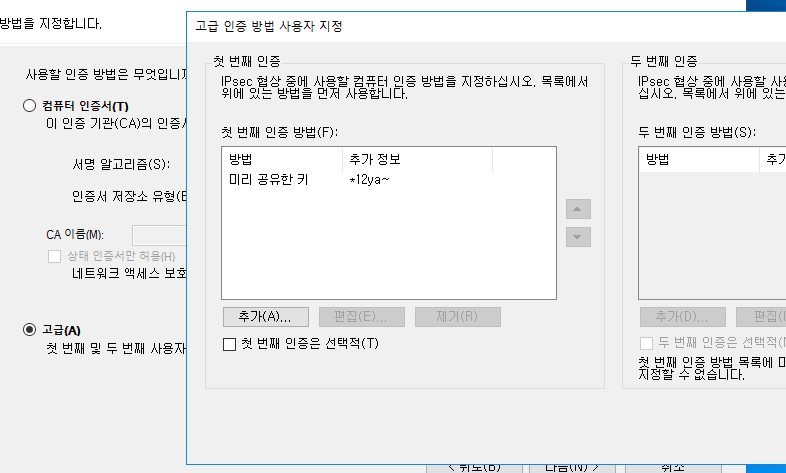

사전에 양쪽 터널 엔드포인트 (서버와 클라)

간에 공유된 비밀 키로 인증하는 방식

이 키가 일치하지 않으면 IPsec 터널 X

win200에도 위 win100처럼 설정

끝점 1 : 20.20.20.0/24 서브넷 컴퓨터들

로컬 터널 끝점 : 끝점 1 네트워크를 터널과 연결

원격 터널 끝점 : 끝점 2 네트워크를 터널과 연결

끝점 2 : 20.20.20.0/24 서브넷 컴퓨터들

사전에 양쪽 터널 엔드포인트 (서버와 클라)

간에 공유된 비밀 키로 인증하는 방식

이 키가 일치하지 않으면 IPsec 터널 X

로키에서 칼리로 핑체크

터널을 이용함

(내부망끼리 통신이 가능해짐)

내부망에서 통신을 할 때,

wireshark 전체 망(vmnet1,2,3,4)을 확인해보면

내부망끼리는 icmp 평문으로 통신하지만

외부망끼리는 ESP(암호화)가 되어 통신됨

IPsec 기능 : IP 패킷의 보호를 위해 암호화함

'코리아IT아카데미 [국비과정] > 수업' 카테고리의 다른 글

| [Linux] DNS 서비스 (2) | 2025.03.04 |

|---|---|

| [Windows] DNS 서비스 (0) | 2025.02.27 |

| [Network] HSRP, VRRP (이중화) (0) | 2025.02.21 |

| [Network] ACL (0) | 2025.02.19 |

| [Network] Native (0) | 2025.02.18 |