ACL

웹서버

10.10.10.30(www.sevas.com)

(ip, routing 생략)

R0와 R1을 static 라우팅 해줌

#Router0

access-list 100 deny tcp 192.168.1.10 0.0.0.0 any eq 80

access-list 100 deny udp 192.168.1.20 0.0.0.0 any eq 53

access-list 100 permit ip any any

int fa0/0

ip access-group 100 inany : 모든 IP 주소 (모든 트래픽)

equal : 특정 포트 번호 지정(80, 53)

permit : 모든 트래픽 허용

deny : 모든 트래픽 차단

10번인 PC0은 HTTP(80) 차단 X

20번인 PC1은 DNS(53) 차단 X

fa0/0에 들어오는 트래픽 인바운드 적용

R0에서 tcp트래픽(80), udp트래픽(53) 차단

그 외 나머지 모든 트래픽을 허용함

192.168.1.10을 가지는 PC는

80번 포트(http) 접속을 차단

PC0에서만 차단을 시켰기 때문에

20번인 PC1에서는 웹서버 접속가능

하지만 192.168.1.20에서는 DNS(53번 포트)를 차단

도메인 주소를 주게되면 접속이 안됨

(ip, routing 생략)

(Router 추가, Router3는 routing X)

Router0에서 SNAT(PAT)을 사용

(내부 여러 ip → 외부 ip 동적 공유)

fa0/0의 정보를 se0/0으로 overload

routing은 모든 대역

Router4에서는 DNAT(static)을 사용

(정적으로 내부 IP 매핑, 고정적으로 매핑)

routing은 모든 대역

[코리아IT아카데미] 정보보안산업기사 취득과정B 17일차

NAT (network address translation)네트워크 주소 변환사설 → 공인 (SNAT)공인 → 사설 (DNAT)공인 IP주소의 낭비를 막기 위해 고안보안적으로도 권장 사설PC(여러대)사설(여러개) inside LOcalinside 라우터(공

hanpil00.tistory.com

위 실습과 문제는 같음

하지만 NAT를 통해 사설IP를 공인IP로 변환

(주소만 100번대로 설정)

#Router0

access-list 100 deny tcp 192.168.1.10 0.0.0.0 100.100.100.30 0.0.0.0 eq 80

access-list 100 deny udp 192.168.1.20 0.0.0.0 100.100.100.10 0.0.0.0 eq 53

access-list 100 permit ip any any

int fa0/0

ip access-group 100 in위 실습 문제와 답은 같음

하지만 공인IP, 목적지 100번대 트래픽 대상

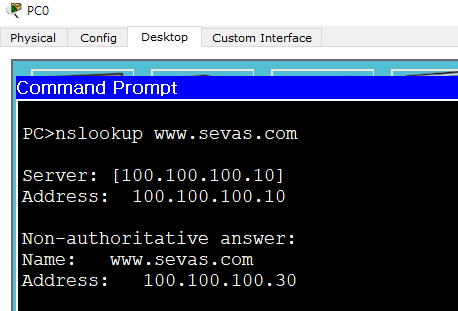

192.168.1.10에서 HTTP 차단

192.168.1.10에서 DNS 허용되는 것을 확인

하지만 192.168.1.20에서는

deny 했기 때문에 DNS 차단

Router1에서 트래픽이 옴

1번문제 대하여 R1에서 필터링

PC0 (웹서버 X), PC1 (DNS X)

router2에서 트래픽이 옴

2번문제 대하여 R4에서 2차 필터링

PC0, 1, 2, 3은 DNS와 HTTP 접속 X

TFTP서버만 허용

#Router4

access-list 101 permit icmp any 100.100.100.20 0.0.0.0

access-list 101 permit udp any any

access-list 101 permit tcp any any

int se0/1

ip access-group 101 inicmp 트래픽을 허용(permit), 핑 요청 및 응답

따로 조건이 없고, TFTP서버만 핑

그래서 출발지 ip는 모두 허용 (any)

목적지는 100.100.100.20 (TFTP서버)

access-list 101 permit udp any any

access-list 101 permit tcp any any★ icmp만 허용하면 되는데 얘네는 왜?

앞서 문제에서 PC0, PC1에 대한

tcp, udp를 차단시켰기 때문이다.

그래서 tcp, udp 트래픽을 어떤 출발지와

목적지에 관계없이 허용하게 됨

TFTP로 핑을 보내보면 가는 것을 확인

하지만 DNS로 보냈을 때는 차단

*오류 수정*

(ping 100.100.100.10으로 보내야함)

'코리아IT아카데미 [국비과정] > 수업' 카테고리의 다른 글

| [Linux/Windows] IPsec (2) | 2025.02.25 |

|---|---|

| [Network] HSRP, VRRP (이중화) (0) | 2025.02.21 |

| [Network] Native (0) | 2025.02.18 |

| [Network] 서브인터페이스(Sub Interface) (0) | 2025.02.17 |

| [Network] OSPF(동적라우팅 프로토콜) (1) | 2025.02.14 |