su

sshd_config : ssh 설정파일

PermitRootLogin 추가하여 루트 계정 로그인 X

ssh 서비스 재실행

루트 계정 로그인이 되지 않는 것을 확인

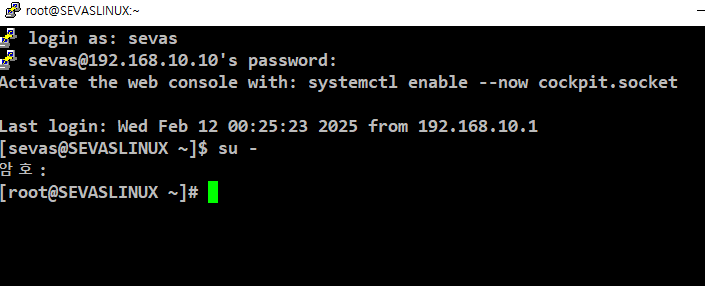

su - : 루트 사용자의 환경과 권한으로 완전히 전환

sevas 계정으로 로그인 후 su -

root 계정으로 전환된 것을 확인

/usr/bin/su 명령어는 setuid가 설정되어 있음 (root)

소유권을 바꾸게 되면 setuid가 풀림

sevas 계정을 wheel 그룹에 추가

sevas 계정만 root 계정 허가됨

sevas 계정만 허가했기 때문에 root 계정 접속

하지만, test 계정은 허가 거부됨

scp

scp : ssh 프로토콜 사용, 보안된 원격 파일 복사

칼리에서 서버의 sevas 계정에 있는 passwd 파일 복사함

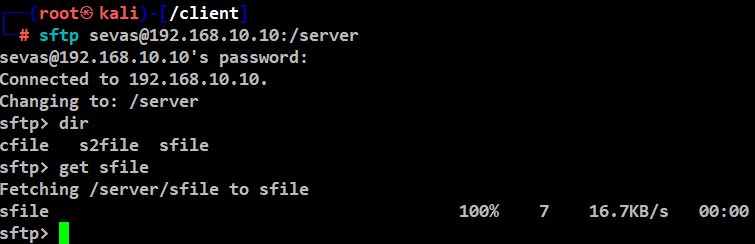

sevas 계정에 cfile, s2file, sfile 파일 다운로드

서버에서 와이어샤크 확인해보면

ssh로 3way-handshake 확인

클라와 서버 요청하여

파일 다운로드시 패킷이 오가는 것을 확인할 수 있음

SSH 포트 포워딩 또는 SSH 터널링 (VPN)

원격서버 192.168.10.10:22 추가

로컬서버 포트 1004로 지정해서 접속하게되면

도착지 192.168.10.10:22으로 포워딩됨 (리다이렉트)

먼저 192.168.10.10:22로 sevas 계정 로그인한다.

ssh 터널을 활성화해야 로컬포트 접속이 가능함

ssh 연결이 터널을 형성하고 1004가 22번 포트로 전달되기 위함

(그래야 리다이렉트가 가능)

원격 서버 : 192.168.10.10:22

locahost:1004 (127.0.0.1:1004)로 접속

ssh 터널링을 통해 원격 서버의 ssh 서비스에 접속하는 형태

192.168.10.10:22로 리다이렉트하여 접속이 가능해진다.

VPN의 핵심 원리 중 하나 (암호화된 가상의 통로)

VPN : 터널링 기술을 사용, 원격 접속과 데이터 전송 보호 및 암호화

추가 (Remote)

Remote : 원격 서버 특정 포트 ☞ 로컬시스템 특정 포트

원격 서버에서 특정 포트로 들어오는 요청을 로컬 시스템에 있는 다른 서비스로 전달

192.168.10.10:4001으로 접속

192.168.10.10:4001번 포트를 192.168.10.20:22으로 포워딩

192.168.10.20:22으로 리다이렉트됨

칼리로 접속되며 root 계정으로 접속이 가능함

'코리아IT아카데미 [국비과정] > 수업' 카테고리의 다른 글

| [Network] OSPF(동적라우팅 프로토콜) (1) | 2025.02.14 |

|---|---|

| [Network] RIP, EIGRP (동적라우팅 프로토콜) (0) | 2025.02.13 |

| [Linux/Program] FTP 서비스 (0) | 2025.02.11 |

| [Linux] 암호화 및 복호화 (3) | 2025.02.07 |

| [Linux] xinetd(슈퍼데몬) (1) | 2025.02.05 |