Non-Blind-Injection

id와 pw 조건이 빈 값이어도 '1=1'

조건이 true이므로 전체 조건이 참이 됨

| 특성 | Non-Blind | Blind |

| 결과 확인 가능 여부 | 공격자가 직접적으로 쿼리 결과를 볼 수 있음 | 공격자는 결과를 볼 수 없고, 성공/실패만 알 수 있음 |

| 쿼리의 결과 | 공격자가 데이터를 직접 확인할 수 있음 | 서버 반응을 통해 데이터를 추론해야함 |

| 예시 | 데이터베이스의 데이터를 즉시 확인할 수 있음 | True/False, SLEEP 등을 이용해 추론함 |

| 공격의 난이도 | 상대적으로 쉽고 빠름 | 더 많은 추론과 시간이 필요, 공격이 더 복잡함 |

공격 실습

sevas DB 테이블 1행 검색

sevas b_tb 테이블 확인

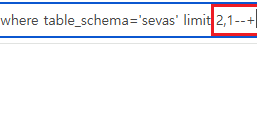

sevas DB 테이블 2행 검색

sevas class 테이블 확인

sevas DB 테이블 3행 검색

테이블 없음 확인

찾은 sevas b_tb 테이블 컬럼 1행 검색

b_no인 것을 확인

컬럼 2행 검색, subject 확인

컬럼 3행 검색, user 확인

컬럼 4행 검색, contents 확인

컬럼 5행 검색, req_date 확인

컬럼 6행 검색, 안나오는 것을 확인

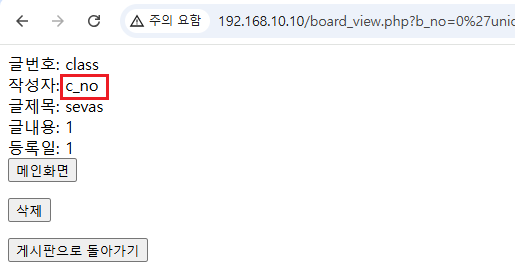

찾은 sevas class 테이블 컬럼 1행 검색

c_no 컬럼 확인

컬럼 2행 검색, id 확인

컬럼 3행 검색, pw 확인

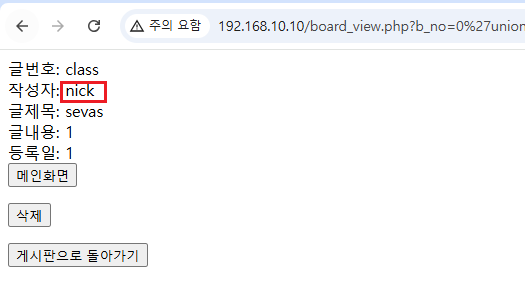

컬럼 4행 검색, nick 확인

컬럼 5행 검색, date 확인

컬럼 5행 검색, 안나오는 것을 확인

찾은 class테이블에서

id와 pw 컬럼 검색

id와 pw를 찾음

로그인 성공

'수업 및 해킹실습' 카테고리의 다른 글

| [Linux] 메타스플로잇(Metasploit) (0) | 2025.03.25 |

|---|---|

| [Linux/Web] Blind-Injection 및 파일 취약점 공격 (0) | 2025.03.24 |

| [Linux/Web] XSS, CSRF, SSRF 공격 및 보안 (4) | 2025.03.21 |

| [Linux] 프록시(Proxy)와 브루트포스(Brute force) 공격 (2) | 2025.03.11 |

| [Linux/Network] DNSSEC 및 DNS Spoofing (0) | 2025.03.05 |